Maltego

Maltego

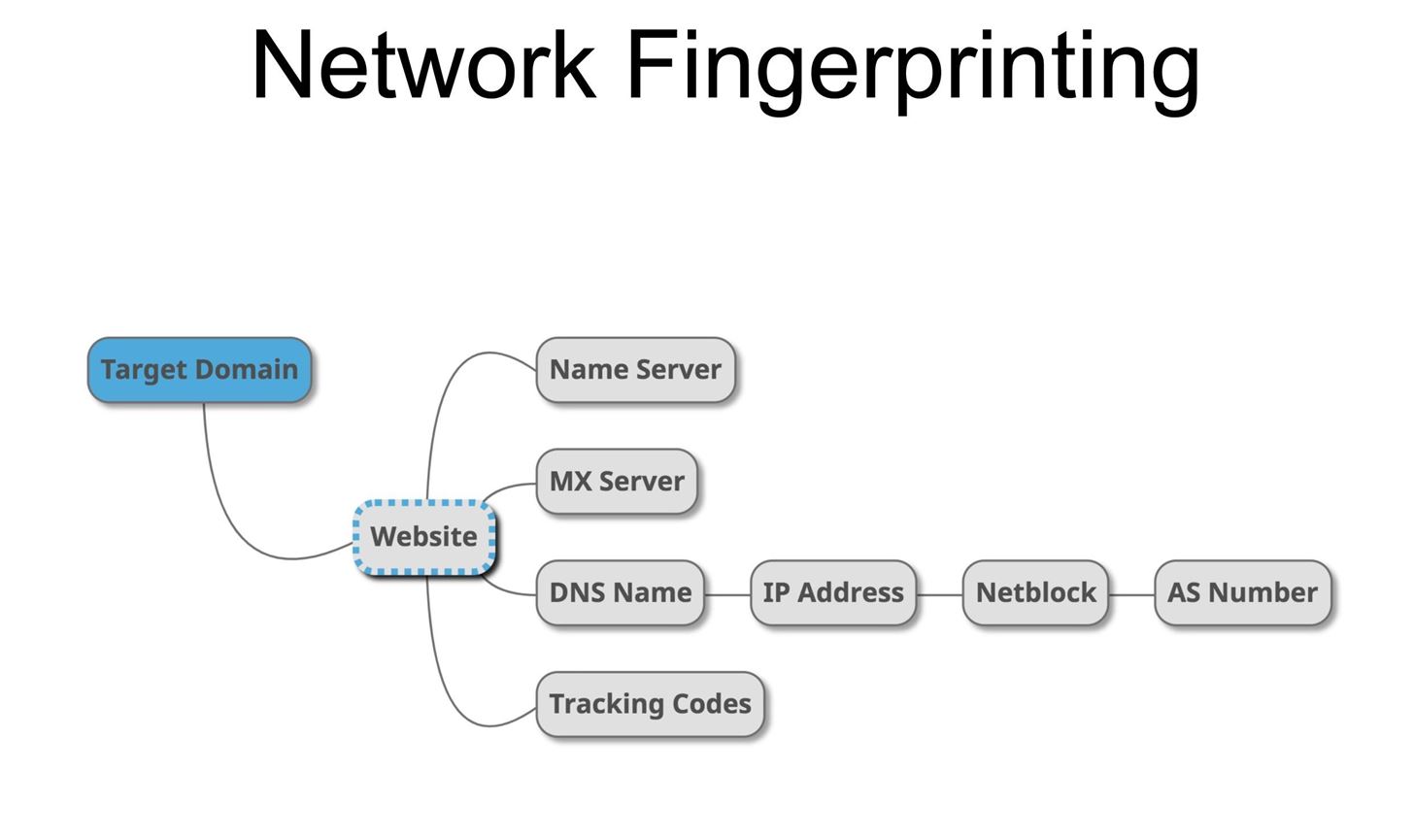

แฮกเกอร์อาศัยข้อมูลที่ดีในการโจมตีและการสำรวจคือระดับของสับที่ต้องเรียนรู้มากที่สุดเท่าที่จะเป็นไปได้ในการพัฒนาแผนปฏิบัติการ รายละเอียดทางเทคนิคเป็นส่วนสำคัญของภาพนี้และด้วยเครื่องมือ OSINT เช่น Maltego ชื่อโดเมนเดียวก็ใช้เพื่อสอบถามรายละเอียดทางเทคนิคขององค์กรจากที่อยู่ IP ไปเป็นหมายเลข AS

ขณะที่ Maltego เหมาะสำหรับการศึกษาของมนุษย์ดูเหมือนว่าคุณกำลังศึกษาการตั้งค่าทางเทคนิคขององค์กร

ข้อมูลเชิงเทคนิคเป้าหมาย

เมื่อทำการทบทวนทางเทคนิคเครื่องมือต่างๆเช่น Maltego ทำให้การค้นหาคลิกยากที่จะกำหนดเป้าหมายของคุณ จากโดเมนเว็บการเชื่อมโยงไปยังเว็บไซต์หรือเทคโนโลยีอื่น ๆ จะปรากฏให้เห็น แม้ว่าข้อมูลบางอย่างอาจดูเหมือนเป็นเรื่องมหัศจรรย์สำหรับผู้ใช้ทั่วไปการวิจัยของ OSINT สามารถฝังรายละเอียดทางเทคนิคเหล่านี้ไว้ในแผนผังบริบทของโครงสร้างเครือข่ายเป้าหมายและการโต้ตอบกับสิ่งแวดล้อมได้อย่างกว้างขวาง [19659006] วิธีการใช้ Maltego เพื่อพิมพ์ลายนิ้วมือทั้งเครือข่ายที่มีเพียงชื่อโดเมนเดียว ” width=”532″ height=”532″ style=”max-width:532px;height:auto;”/>

รายละเอียดที่เรามองหาเมื่อเราตั้งค่าเครือข่ายของ บริษัท ให้บริบทและข้อมูลเพิ่มเติมสำหรับการใช้งานต่อไป นี่อาจหมายถึงอะไรจากที่อยู่ IP ไปยังเซิร์ฟเวอร์ MX ที่ บริษัท ใช้ ทำไมถึงมีความสำคัญ? ยิ่งเรารู้เป้าหมายมากเท่าใดเป้าหมายที่มากขึ้นเราจะสามารถฝึกใช้อาวุธไซเบอร์ต่างๆในขั้นต่อไปของแผนของเราได้

ถ้าเรารู้รายละเอียดเช่นเซิร์ฟเวอร์ MX เรารู้ว่าผู้ให้บริการอีเมลรายใดที่ บริษัท ใช้ ให้แฮกเกอร์ก้าวล้ำในการโจมตีแบบฟิชชิ่ง รายละเอียดทั้งหมดเหล่านี้จะมีประโยชน์ขึ้นอยู่กับว่าคุณตั้งใจจะทำอะไรและสิ่งที่คุณต้องการจะทำอย่างไรกับข้อมูล สมมติโครงสรางที่เราสรางขึ้นเพื่อใหเขาใจถึงโครงสรางเครือขายของเป้าหมายของเรามากขึ้น

โซ่เครือข่ายที่กำหนด

โซ่รายละเอียดเครือข่ายถูกสร้างขึ้นโดยการเปิดตัวชื่อโดเมนทั้งหมดและดำเนินการต่อตามลำดับที่ได้รับคำสั่งเพื่อให้ได้ข้อมูลที่เป็นนามธรรมมากขึ้นซึ่งวัตถุอื่น ๆ สามารถดูได้ภายใต้การควบคุมของเป้าหมาย นอกจากสิ่งที่เราจำเป็นต้องขยายการตรวจสอบแล้วเรายังสามารถผูกแบรนด์ของเรากับบริการที่พวกเขาใช้จากบุคคลที่สาม ด้วยวิธีนี้แฮ็กเกอร์สามารถเรียนรู้สิ่งที่เขาทำภายในและสิ่งที่เขาเอาออกไปและให้บริบทสำหรับกลยุทธ์เฉพาะอื่น ๆ เพิ่มเติม

เริ่มต้นด้วยโดเมนเป้าหมายเราสามารถหาเว็บไซต์ที่โฮสต์บนพอร์ต 80 และอื่น ๆ สามารถหาเว็บไซต์ที่ใช้รหัสติดตามเดียวกันเพื่อระบุอสังหาริมทรัพย์บนเว็บที่เป็นขององค์กรเดียวกันได้ ต่อไปเราจะเห็น MX (ตัวแลกเปลี่ยนจดหมาย) และ NS (เซิร์ฟเวอร์ชื่อ) ที่เชื่อมโยงกับโดเมน จะแสดงที่อยู่อีเมลและบริการโฮสติ้งขององค์กร จากที่นี่เราสามารถหาเซิร์ฟเวอร์ DNS ที่ชี้ไปยังไซต์ที่ต้องการและค้นพบโดเมนอื่น ๆ ทั้งหมดที่ใช้เซิร์ฟเวอร์ DNS เดียวกัน ซึ่งแสดงให้เราเห็นไซต์อื่น ๆ ที่เป็นเจ้าของหรือดำเนินการในองค์กรเดียวกันหรือโดเมนอื่น ๆ ที่โฮสต์โดยผู้ให้บริการซึ่งโฮสต์เว็บโฮสติ้ง

องค์กรที่ใหญ่กว่าสามารถมอบหมาย netblock ให้กับเว็บไซต์และบริการต่างๆที่ตนเสนอทางออนไลน์โดยมีที่อยู่ IP ที่กำหนดให้กับองค์กรเดียวกันทั้งหมด ข้างต้นสามารถค้นหาหมายเลข AS (หมายเลขระบบที่เป็นอิสระ) ซึ่งเป็นชุดของบล็อคเครือข่ายทั้งหมดที่ทำงานร่วมกับนโยบายการกำหนดเส้นทางภายนอกเดียวกัน โดยปกติจะเป็นของผู้ให้บริการอินเทอร์เน็ตหรือ บริษัท ที่มีขนาดใหญ่และสามารถใช้เพื่อค้นหา Netblocks อื่น ๆ ที่เป็นของ บริษัท เดียวกันได้

ลงห่วงโซ่และการสำรองข้อมูลอีกครั้ง

การสร้างห่วงโซ่จากโดเมนไปเป็นหมายเลข AS มีประโยชน์สำหรับเราได้จัดให้มีการตรวจสอบโดยให้ "กระดูกสันหลัง" สำหรับการสร้างข้อมูลข่าวสารของเรา ถ้าเราไปตลอดทางจนถึงหมายเลข AS เราจะเริ่มมองดูห่วงโซ่และขยายสิ่งที่เราค้นพบครั้งแรก ซึ่งหมายความว่าเริ่มต้นด้วยหมายเลข AS ระบุ netblock เพิ่มเติมใน AS ค้นหาที่อยู่ IP ใน netblock และแยกที่อยู่ IP เหล่านี้ไปยังเว็บไซต์หรือบริการที่เชื่อมต่อออนไลน์

สิ่งที่คุณต้องการ

ชุมชน Malcia รุ่น ฉบับฟรีและจะถูกติดตั้งบน Kali Linux โดยค่าเริ่มต้น ถ้าคุณมี Kali Linux อยู่แล้วคุณสามารถตรวจสอบได้ทันทีหรือคุณสามารถดาวน์โหลด Kali ได้โดยพิมพ์ apt-get ติดตั้ง Maltego ลงในหน้าต่างเทอร์มินัล นอกจากนี้คุณยังสามารถดาวน์โหลดได้สำหรับระบบปฏิบัติการใด ๆ จากเว็บไซต์และหลังจากการลงทะเบียนฟรีคุณสามารถเรียกใช้งานได้จากคอมพิวเตอร์เครื่องใดก็ได้ตราบใดที่คุณติดตั้ง Java

ขั้นตอนที่ 1: เลือกจุดหมายปลายทางและค้นพบเว็บไซต์

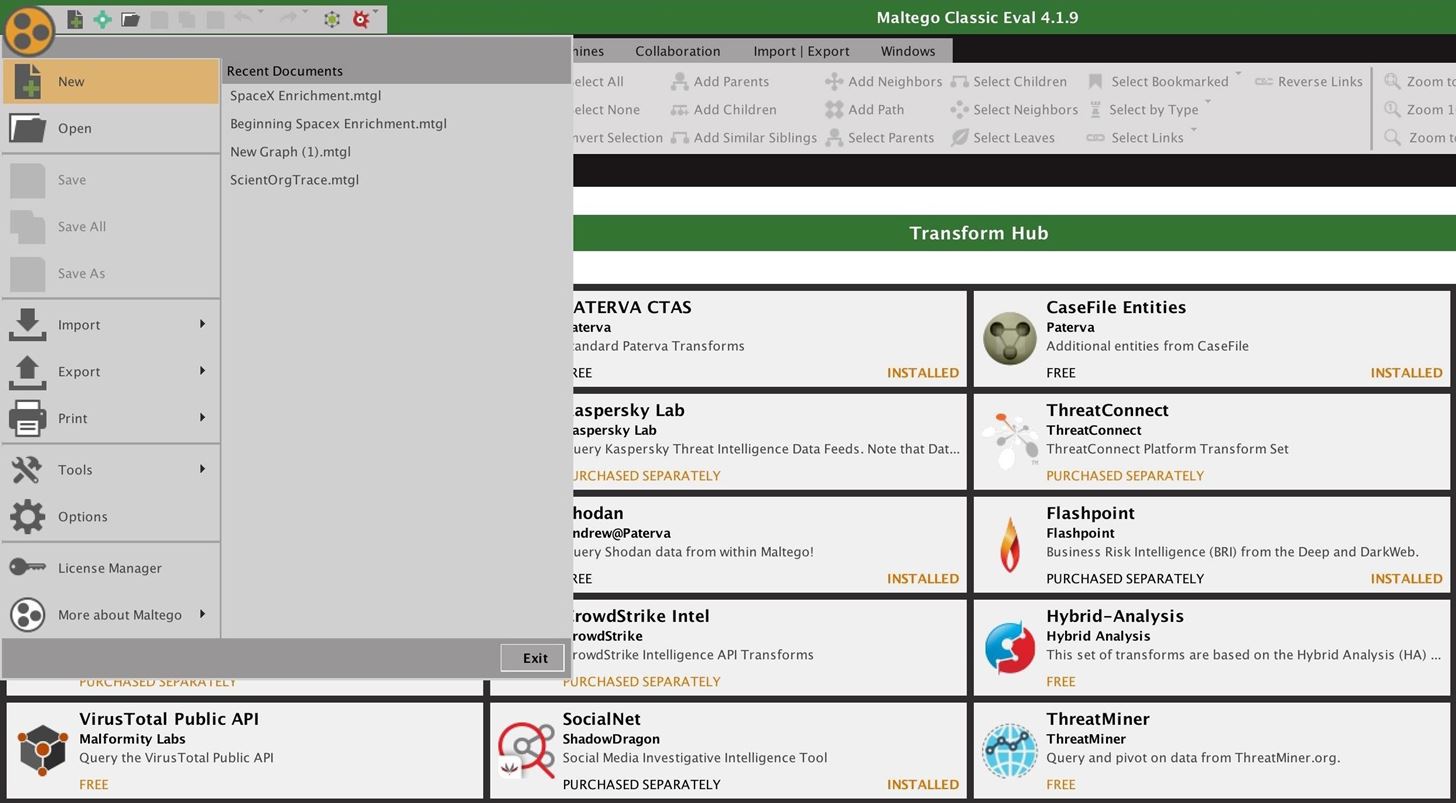

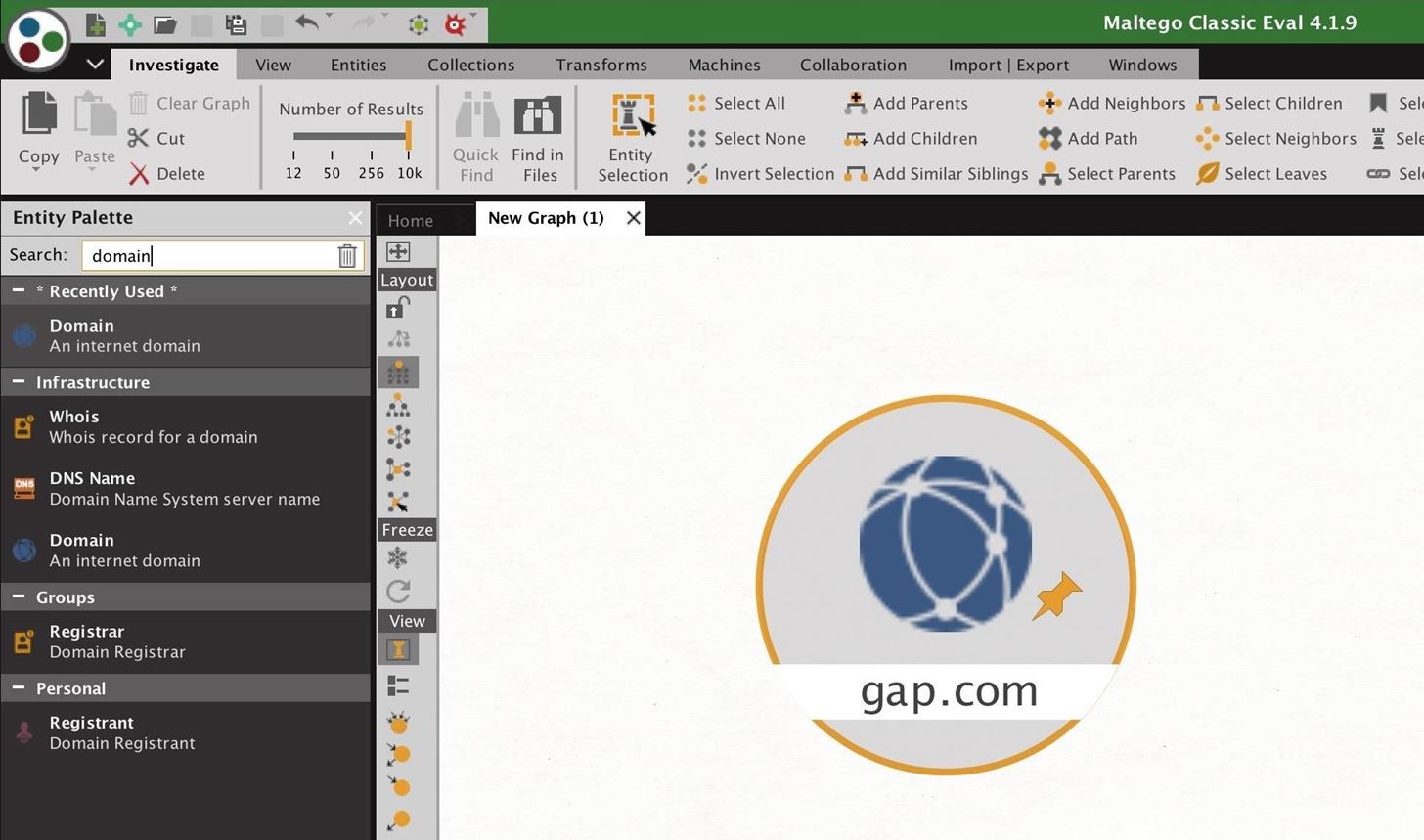

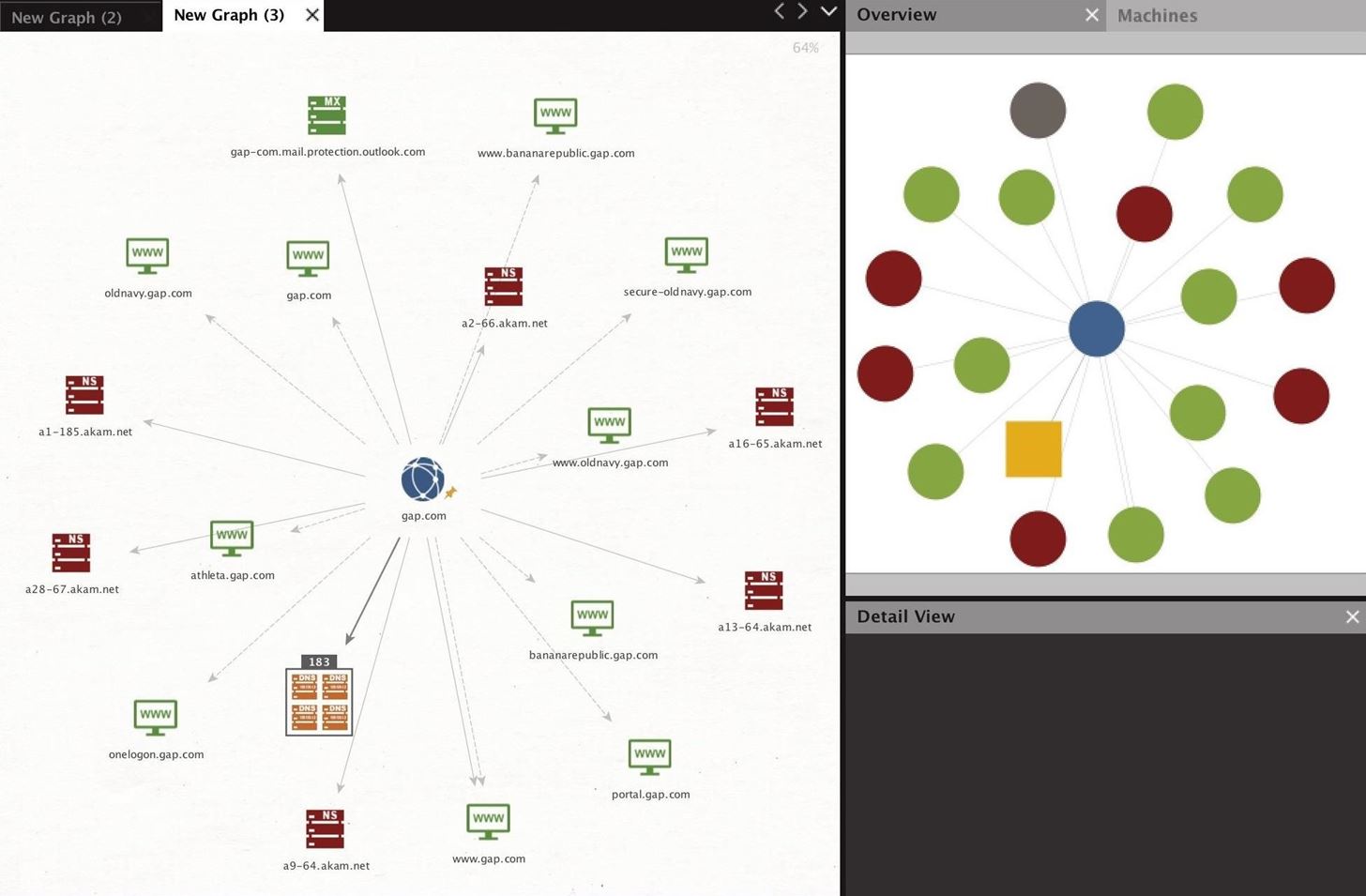

ในตัวอย่างนี้เราใช้เว็บไซต์ Gap ซึ่งมาจากการค้นหาของ Google อย่างรวดเร็วในโดเมน gap.com เริ่ม Maltego และรอให้หน้าต่างหลักเปิดขึ้น จากนั้นคลิกที่ไอคอนโลโก้ที่มุมบนด้านซ้ายและเลือก "ใหม่"

ซึ่งจะเป็นการเปิดผืนผ้าใบที่ว่างเปล่าและช่วยให้เราสามารถเพิ่มเอนทิตี้แรกของเราได้ ในการทำเช่นนี้คุณสามารถดู Entity Palette ทางด้านซ้ายและพิมพ์ "domain" ในแถบค้นหาเพื่อเรียกใช้เอนทิตีของโดเมน เมื่อเราเห็นไอคอนแล้วเราสามารถลากและวางลงบนหน้าจอเพื่อเริ่มการตรวจสอบได้

ขั้นตอนที่ 2: ค้นหาไซต์อื่น ๆ ด้วยรหัสติดตาม

ขั้นตอนที่ 2: ค้นหาไซต์อื่น ๆ ด้วยรหัสติดตาม

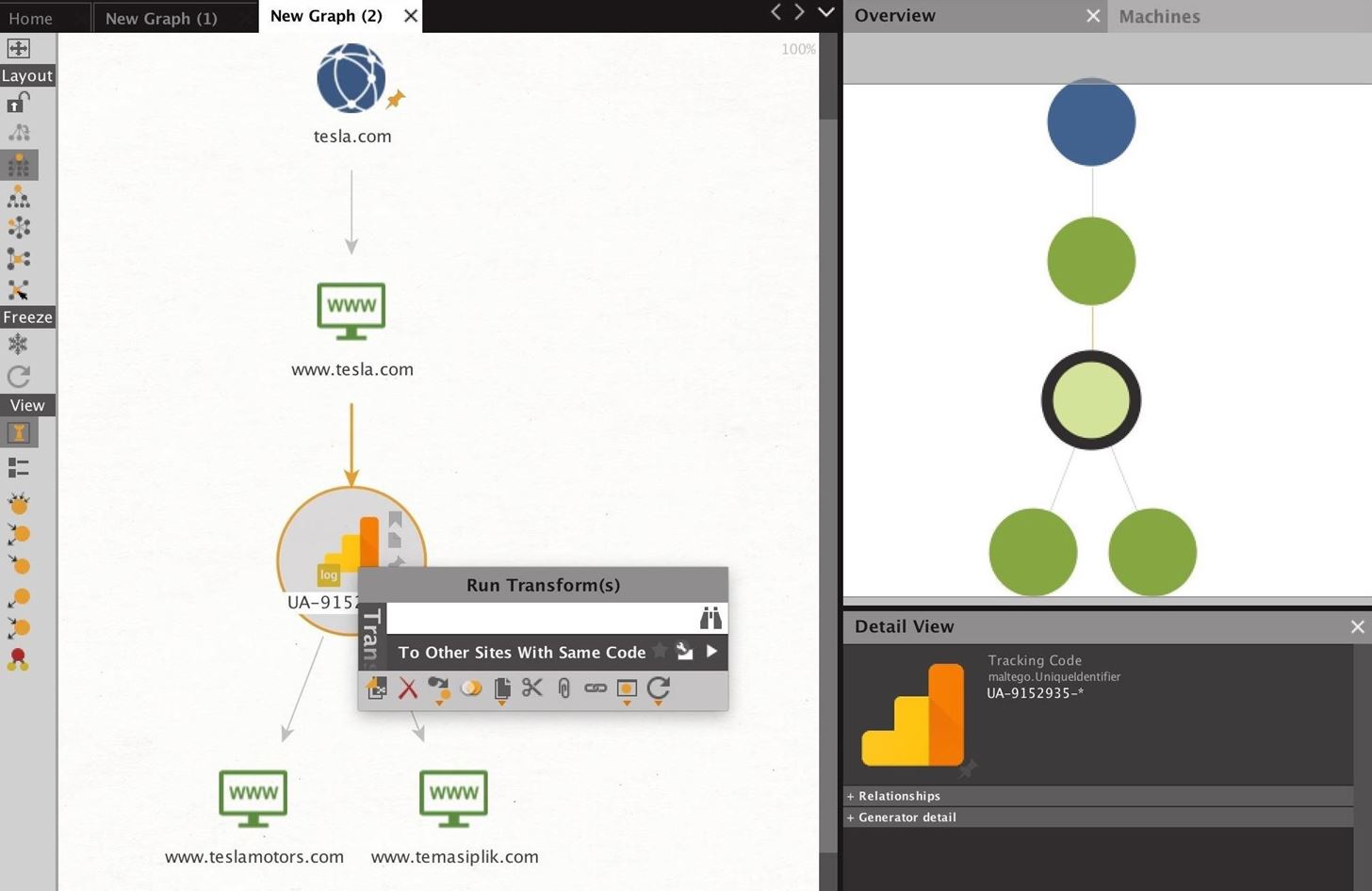

ระดับการติดตามแรกที่เราจะตรวจสอบคือรหัสติดตามที่องค์กรใช้เพื่อจัดเตรียมการวิเคราะห์สำหรับโดเมนเว็บของตน บ่อยครั้งที่เราสามารถเชื่อมโยงโดเมนต่างๆเข้าด้วยกันได้เนื่องจากใช้รหัสติดตามร่วมกัน รหัสติดตามสามารถแตกต่างกันไปตามรหัส Google Analytics Amazon Affiliates codes และสามารถใช้เพื่อระบุข้อมูลการสร้างรายได้หรือการติดตาม

หากต้องการค้นหารหัสติดตามที่เชื่อมโยงกับเว็บไซต์ก่อนอื่นจะต้องแปลงเป็นโดเมนเว็บ คุณสามารถทำได้โดยการคลิกขวาที่นิติบุคคลโดเมนและพิมพ์ "เว็บไซต์" ในแถบค้นหาเพื่อดูโดเมนทั้งหมดที่ชี้ไปยังความละเอียดของไซต์ คุณสามารถดำเนินการได้ 3 แบบ แต่ "Quick Lookup" ที่เรียบง่ายจะทำงานได้ดี นี่ควรแก้ไขโดเมนของเราไปยังเว็บไซต์และจากที่นี่เราสามารถคลิกขวาและป้อน "To Tracking Codes" เพื่อดำเนินการแปลงรหัสติดตาม

แม้ว่าตัวอย่างช่องว่างของเราไม่ได้ส่งผลใด ๆ แต่ก็วิ่งต่อเว็บไซต์ของเทสลา (tesla.com) ด้านล่างเราจะเห็นผลลัพธ์ของการแปลงที่แสดงโดเมนที่เกี่ยวข้องอีกสองโดเมน หากต้องการค้นหาโดเมนเหล่านี้จากโค้ดติดตามที่พบเราสามารถคลิกขวาที่โค้ดติดตามจากนั้นคลิกที่ "ไซต์อื่น ๆ ที่มีรหัสเดียวกัน" เพื่อค้นหาไซต์อื่น ๆ ที่มีรหัสติดตามเดียวกัน

การเชื่อมโยงเหล่านี้สามารถใช้ประโยชน์ได้ในการค้นหาโดเมนอื่น ๆ ของบุคคลเดียวกันในบางกรณีโดเมนที่อาจไม่ได้รับการยอมรับอย่างเป็นทางการ ทำให้ผู้โจมตีสามารถค้นพบส่วนที่เชื่อมโยงกันขององค์กรได้อย่างน่าขันโชรมติดตามว่าองค์กรเหล่านั้นติดตามผู้ใช้อย่างไรและองค์กรส่วนใหญ่ใช้รหัสติดตามเดียวเพื่อช่วยในการวิเคราะห์ในองค์กรได้ง่ายขึ้น

ขั้นตอนที่ 3: การเปิดเผยชื่อ & MX Server

เซิร์ฟเวอร์ NS และ MX ของโดเมนสามารถแจ้งเตือนเราเกี่ยวกับบริการจดหมายที่องค์กรใช้และบริการของโฮสต์ได้ บางองค์กรจะโฮสต์เซิร์ฟเวอร์เหล่านี้ภายใน แต่ส่วนใหญ่ไม่ได้ใช้บริการของบุคคลที่สาม สำหรับแฮ็กเกอร์ข้อมูลนี้มีประโยชน์เนื่องจากสามารถให้ข้ออ้างที่มีคุณค่าเช่นการโทรหา บริษัท จากผู้ให้บริการเฉพาะรายที่ใช้อินเทอร์เน็ตหรือเว็บโฮสติ้ง

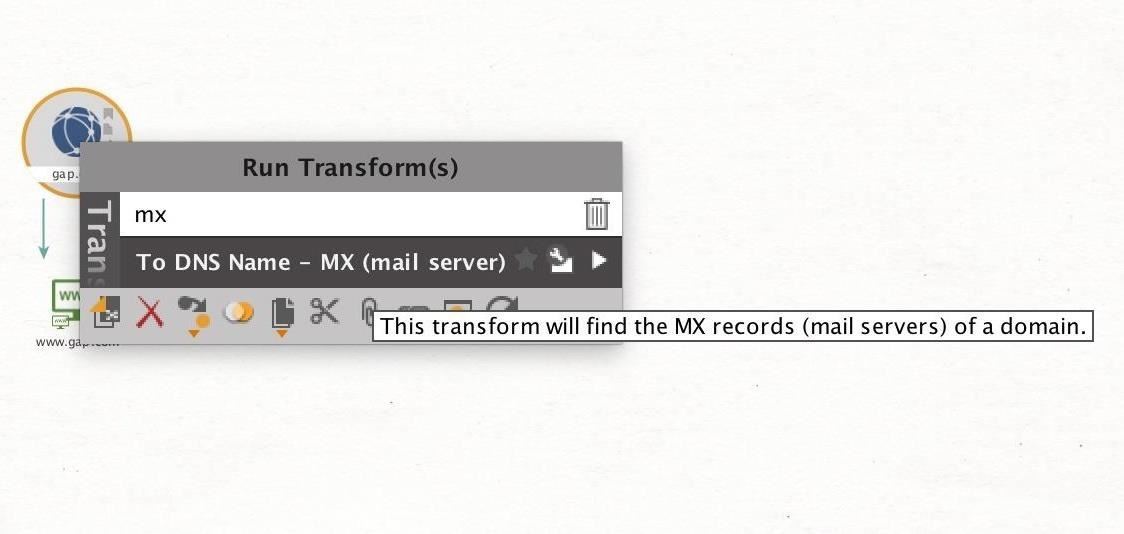

การค้นหาข้อมูลนี้เป็นเรื่องง่าย คลิกขวาที่โดเมนที่เราสร้างขึ้นก่อนหน้านี้และพิมพ์ "mx" ในแถบค้นหาเพื่อดู Conversion ที่จะแก้ไขเซิร์ฟเวอร์ MX คลิกที่ปุ่มนี้เพื่อแสดงข้อมูล MX ซึ่งมักระบุว่าผู้ให้บริการรายใดใช้

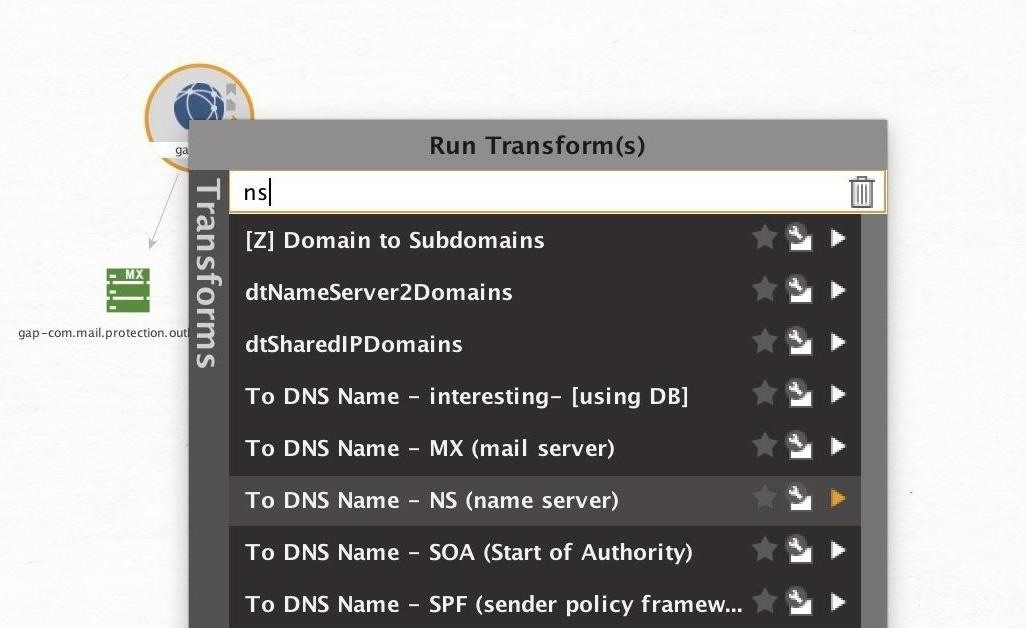

หากต้องการดูระเบียน NS ของไซต์เราสามารถคลิกขวาที่โดเมนและพิมพ์ "ns" เพื่อดูการแปลง ที่จัดการกับเซิร์ฟเวอร์ชื่อ เลือก "ตามชื่อ DNS – NS (ชื่อเซิร์ฟเวอร์)" เพื่อรับข้อมูลเซิร์ฟเวอร์ชื่อ ข้อมูลนี้สามารถให้ข้อมูลเกี่ยวกับว่าองค์กรกำลังใช้บริการของบุคคลที่สามเพื่อโฮสต์โดเมนของตนหรือไม่

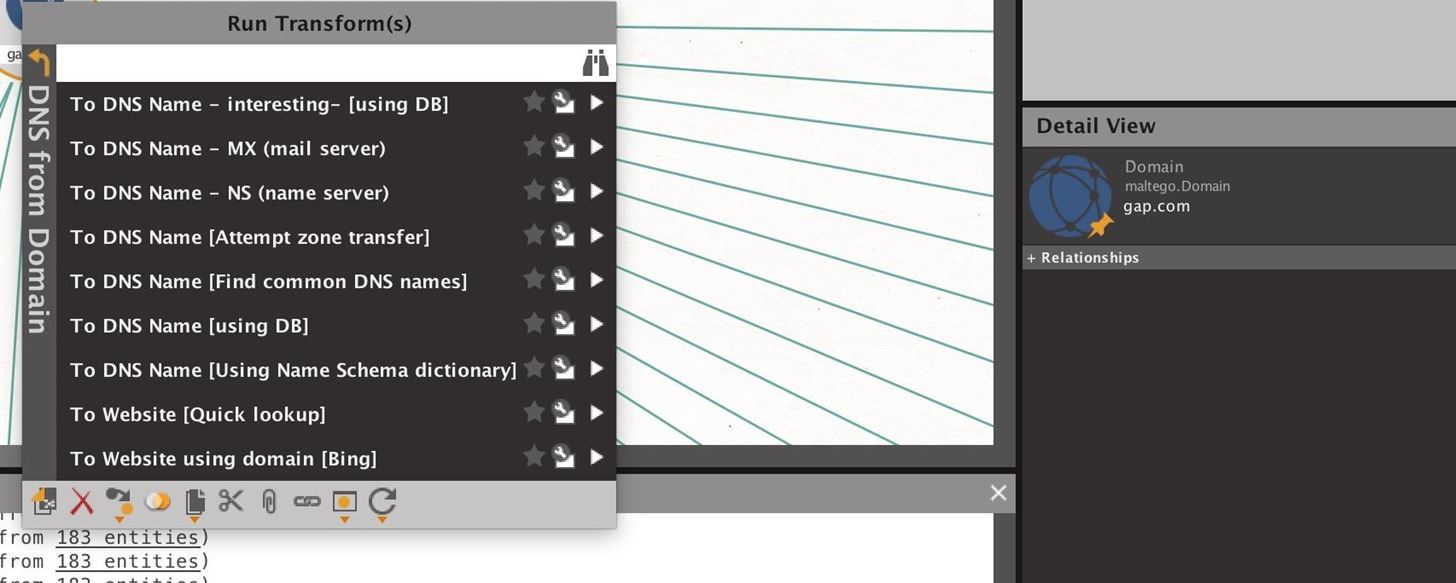

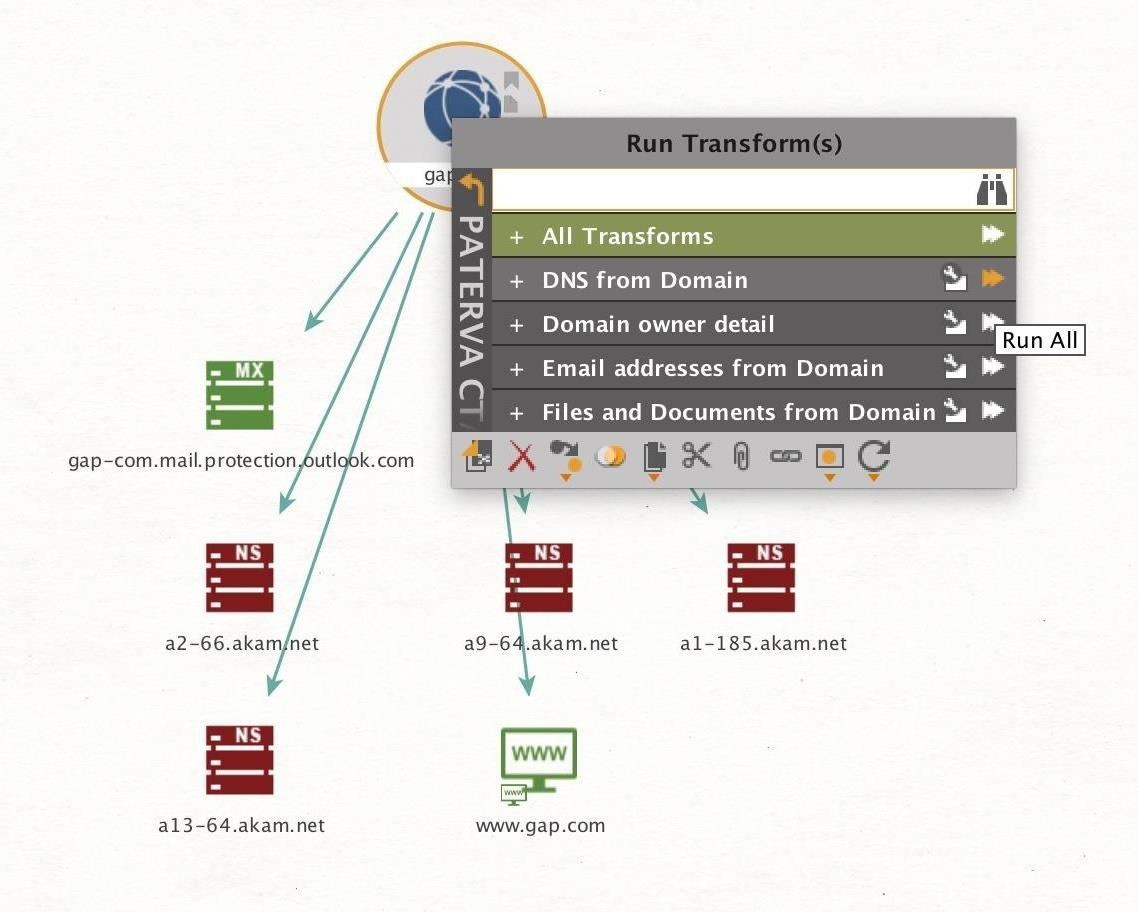

หากต้องการเรียกใช้กลุ่มทั้งหมดให้คลิกขวาที่หน่วยโดเมนที่เราเพิ่มไว้ก่อนหน้านี้แล้วเลือก "PATERVA CTAS" เพื่อเรียกใช้งาน เพื่อแสดงกลุ่มการเปลี่ยนแปลงต่างๆ คุณสามารถเลือกไอคอน "เรียกใช้ทั้งหมด" ถัดจากการแปลง "DNS จากโดเมน" ที่กำหนดให้ดำเนินการแปลงทั้งหมดที่มีอยู่

เมื่อการแปลงข้อมูลเหล่านี้เสร็จสิ้นแล้วผลการค้นหาอาจเป็นเรื่องที่น่าทึ่ง ด้านล่างเป็นผลมาจากโดเมนนี้ในโดเมน single, gap.com ด้วยการดึงเหล่านี้เราพบ 183 ระเบียน DNS เพียงอย่างเดียวโดยมีระเบียน NS และ MX เพิ่มเติม นอกจากนี้เรายังสามารถดูไซต์อื่น ๆ ที่เชื่อมโยงกับโดเมนได้

เมื่อเราเก็บที่อยู่ DNS ทั้งหมดแล้วเราสามารถย้ายที่อยู่ DNS ต่อไปได้

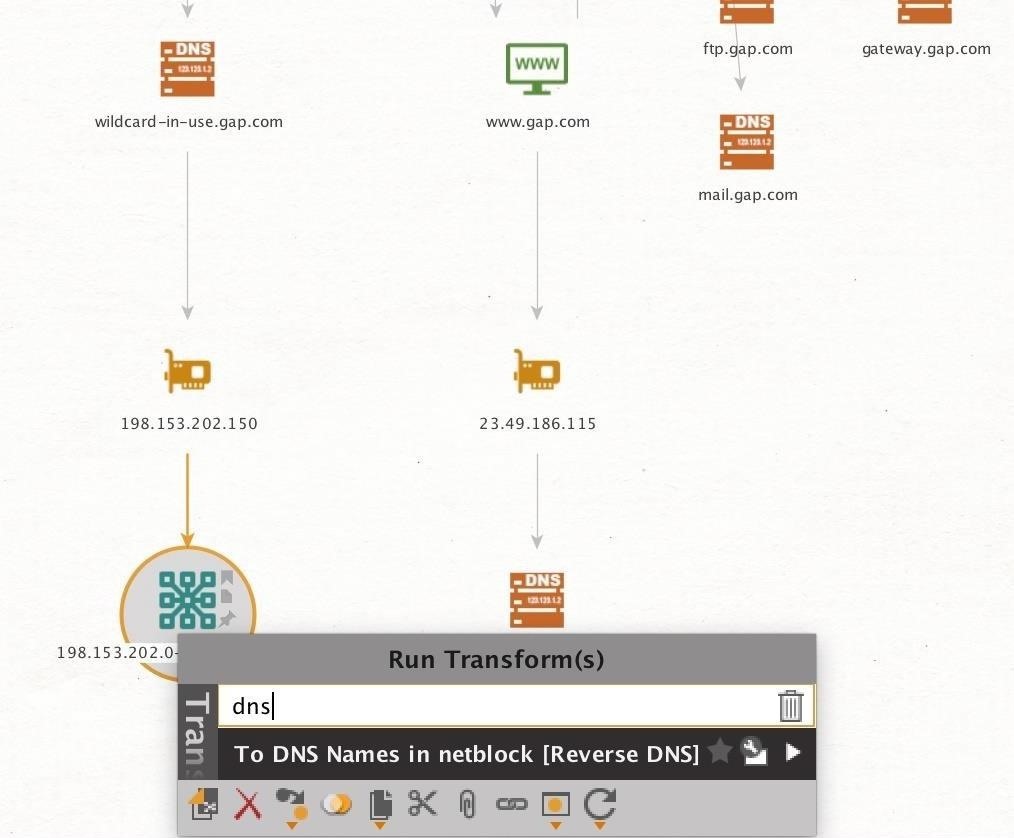

ขั้นตอนที่ 5: ค้นหาที่อยู่ IP

กัน เนื่องจากเรามีชุดระเบียน DNS เราจึงสามารถแก้ไขปัญหาเหล่านี้ไปยังที่อยู่ IP ที่พวกเขาชี้ไปเพื่อเรียนรู้เพิ่มเติมเกี่ยวกับบริการที่องค์กรใช้ องค์กรขนาดใหญ่หลายแห่งจะเป็นเจ้าภาพในการให้บริการของตนเองและเป็นโอกาสในช่วง Recon ซึ่งเราสามารถเริ่มต้นเพื่อหาว่าส่วนใดที่โฮสต์ภายในหรือภายนอก

บล็อกเครือข่ายเป็นกลุ่มที่อยู่ IP ขนาดใหญ่ซึ่งโดยปกติจะถูกกำหนดให้กับเอนทิตีตัวเดียวเมื่อเราสามารถระบุ netblock ที่เป็นขององค์กรเป้าหมายของเราได้เราสามารถทำทุกอย่างได้ e สแกนที่อยู่ IP ภายในช่วงเพื่อค้นหาบริการที่เรายังไม่ได้ค้นพบ

หากต้องการค้นพบ netblocks ที่องค์กรเป้าหมายสามารถเป็นเจ้าของได้คุณสามารถเลือกที่อยู่ IP ที่ค้นพบก่อนหน้านี้และคลิกขวาเพื่อเลือกการแปลง Maltego หนึ่งในสามเพื่อค้นหา netblock โดยพิมพ์ "netblocks "ในแถบค้นหา คุณสามารถใช้ "To Netblocks [Using routing info]" ซึ่งพบ netblock ซึ่งเป็นที่อยู่ IP โดยค้นหาข้อมูลตารางเส้นทางของ IP

คุณสามารถบอกได้ว่า บริษัท ใช้โฮสติ้งที่ใช้ร่วมกันหรือการตั้งค่าร่วมกันประเภทอื่นหรือไม่ถ้าองค์กรอื่น ๆ ใช้ Netblock DNS เพื่อกำหนดเป้าหมายบริการต่างๆที่เป็นของ netblock

ขั้นตอนที่ 7: ระบุหมายเลข AS

เมื่อเรามีกลุ่มที่เป็นสมาชิกขององค์กรเป้าหมายของเราแล้วเราสามารถดำเนินการต่อไปยังชั้นสุดท้ายซึ่งระบุหมายเลข AS ได้ หมายเลข AS ถูกใช้โดยองค์กรขนาดใหญ่เช่นผู้ให้บริการอินเทอร์เน็ตหรือองค์กรขนาดใหญ่เพื่อระบุพื้นที่บล็อกเครือข่ายที่มีโปรโตคอลเส้นทางเดียวกัน

ถ้าเราสามารถระบุหมายเลข AS ของเป้าหมายของเราได้เราสามารถหาบล็อคเครือข่ายทั้งหมดในความรู้เหล่านี้ได้นอกจากนี้ยังเป็นส่วนหนึ่งของเป้าหมายของเรา จากนั้นเราจะสามารถค้นพบชื่อ DNS ทั้งหมดในแต่ละบล็อคเครือข่ายเหล่านี้เพื่อให้เราสามารถแก้ไขชื่อ DNS เหล่านั้นลงในที่อยู่ IP ของบริการเป้าหมายอื่น ๆ ได้

ความคิดเห็น

แสดงความคิดเห็น